Dentro de la comunidad de seguridad de la información, una de las áreas emergentes de enfoque e inversión es el concepto de automatización y orquestación de seguridad. Aunque el tema no es necesariamente nuevo, ha adquirido una importancia creciente debido a varias tendencias de la industria. Antes de sumergirse en las tendencias de la industria, primero debemos definir exactamente qué significan la automatización de seguridad y la orquestación de seguridad.

Automatización de seguridad: el uso de tecnología de la información en lugar de procesos manuales para la respuesta a incidentes cibernéticos y la administración de eventos de seguridad.

Orquestación de seguridad: la integración de herramientas de seguridad y tecnología de la información diseñadas para agilizar procesos e impulsar la automatización de la seguridad.

Las tendencias de la industria impulsan la necesidad de una mayor automatización y orquestación

Hay dos tendencias principales que impulsan el enfoque en la automatización y orquestación de la administración de eventos de seguridad y la respuesta a incidentes. En primer lugar, simplemente no hay suficientes profesionales de seguridad capacitados para apoyar la necesidad.

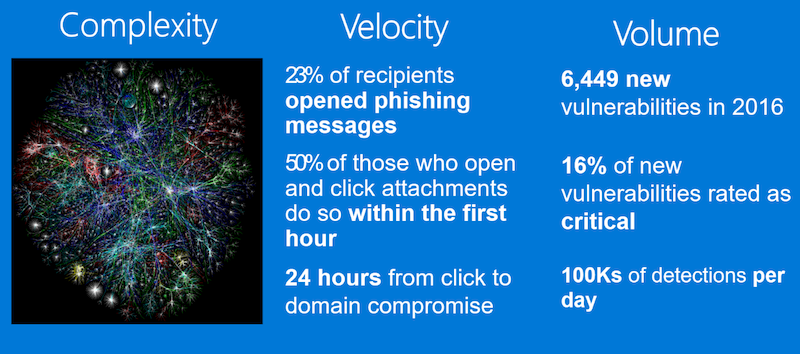

La segunda tendencia de la industria que impulsa nuevas inversiones en automatización y orquestación de seguridad se basa en el volumen, la velocidad y la complejidad de los ataques. Como se muestra en la Figura 1 a continuación, nuestros entornos de información son extremadamente complejos y vastos. También suelen estar más allá de las capacidades de un ser humano para percibir, visualizar, calcular y comprender las interconexiones. Por lo tanto, es difícil proyectar el riesgo con precisión en diferentes escenarios. La velocidad a la que transpiran los ataques también está impulsando la necesidad de automatización. En base a ejemplos recientes del Equipo Global de Respuesta y Recuperación de Incidentes de Microsoft, hemos visto situaciones en las que los atacantes pasan de una infección de punto final inicial a través de un correo electrónico de phishing a un control de dominio completo en 24 horas.

Automatización y orquestación de seguridad en el Microsoft Cyber Defense

Diariamente, el Centro de operaciones de defensa cibernética de Microsoft (CDOC) recibe alertas de una multitud de sistemas de recolección de datos y plataformas de detección en más de 200 servicios en la nube y en línea. El desafío clave que enfrentan es tomar el gran volumen de datos sobre posibles eventos de seguridad y reducirlos de miles de alertas de alta fidelidad a cientos de casos calificados que pueden ser gestionados diariamente por los defensores cibernéticos en el CDOC de Microsoft. Las soluciones de automatización incluyen el uso de aprendizaje automático y herramientas de software personalizadas para manejar un número cada vez mayor de eventos, sin depender de un crecimiento proporcional en el personal. También acelera la capacidad de Microsoft para identificar aquellos casos que requieren intervención humana para remediar y desalojar a los adversarios rápidamente.

El marco e ingeniería de automatización del flujo de trabajo de Microsoft Cyber Defense Operations Center aborda todos los aspectos del trabajo de un respondedor de seguridad e incluye los siguientes componentes:

- Ingestión automatizada:Con un número creciente de plataformas de detección especializadas en detecciones de host, red, identidad y servicio, CDOC tiene un proceso de ingestión automatizado que conduce a un único sistema de administración de casos para triage e investigaciones.

- Apilamiento: lacompresión de alertas de miles a cientos de casos incluye el apilamiento automático basado en la ventana de tiempo u objetos tales como la dirección IP, el nombre de host, el usuario o la identificación de suscripción. En ciertos casos, las alertas se agregan o se duplican para reducir el ruido que llega al SOC.

- Enriquecimiento: amenudo los defensores deben ir a múltiples herramientas y bases de datos para obtener información contextual. Agregar metadatos contextuales a alertas de sistemas como administración de activos, gestión de configuración, administración de vulnerabilidades y registros como registros de aplicaciones, DNS y registros de tráfico de red ahorra tiempo de triage a los defensores y reduce el tiempo promedio para resolver (MTTR). Además, esta información ayuda al sistema de automatización a tomar decisiones y habilitar acciones apropiadas.

- Decisiones:en función de la lógica condicional, el motor de automatización determina qué flujo de trabajo se invocaría para iniciar la acción deseada.

- Acciones: acciones tales como enviar un correo electrónico, crear un ticket, restablecer la contraseña, desactivar una máquina virtual, bloquear una dirección IP, ejecutar un script para iniciar procesos en otras herramientas y los sistemas están automatizados.

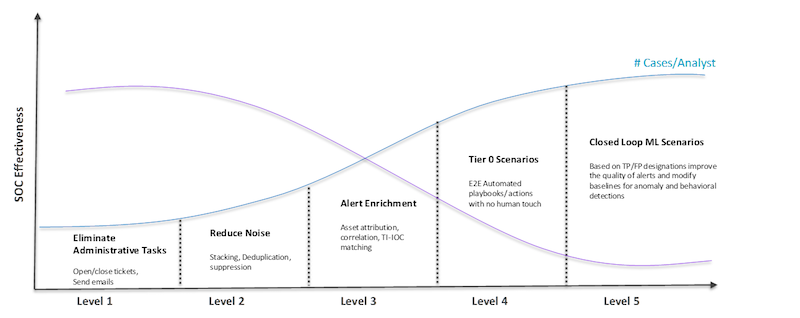

Según el grado de automatización implementado, hay una reducción correspondiente en MTTR y una capacidad para que un defensor cierre más casos. El modelo de madurez de automatización a continuación destaca el viaje de automatización para el CDOC de Microsoft. No todos los escenarios necesitarán estar en el Nivel 5. Cada nivel se acumula, logrando los objetivos de automatización que su organización pueda tener.

Medir el éxito de la automatización

El objetivo de cualquier esfuerzo de automatización del centro de operaciones de seguridad es reducir el Tiempo Promedio para Detectar y el Tiempo Promedio para Remediación sin tener un crecimiento lineal en la plantilla con el crecimiento en el negocio. La clave es no solo medir los resultados de automatización y la eficiencia de SOC, sino también obtener información para determinar dónde deben gastarse los esfuerzos de automatización para mejorar la postura de seguridad de su organización. Algunos fundamentos para medir incluyen:

- Reducción de ruido: lamayoría de los centros de operaciones de seguridad luchan con la relación señal / ruido. Una medida clave para esto es la relación de apilamiento que mide la compresión de las alertas a los casos y es un indicador de la reducción en la actividad de triage necesaria.

- Automatice las señales de alta fidelidad:es fundamental garantizar que los esfuerzos de automatización se empleen en alertas de alta fidelidad y los procesos de respuesta correctos. La medición de la eficacia de detección mediante la determinación de alertas positivas verdaderas y falsas positivas permite un ciclo de retroalimentación continuo y mejora en las señales de detección. La comprensión de los falsos negativos identifica el monitoreo y las brechas de respuesta de seguridad.

- Abordar a los principales delincuentes:es común que los equipos de respuesta de seguridad se ahoguen en señales repetitivas y las mismas tareas repetidamente. La identificación y el seguimiento de los delincuentes principales a lo largo del tiempo proporciona información sobre lo que necesita ser automatizado o prevenido mediante una mejor supervisión, controles y soluciones de ingeniería.

- Resultados de automatización:Validar los resultados de los esfuerzos de automatización es esencial para los esfuerzos de tamaño adecuados. Con el aumento de los equipos de automatización, su TTx (Tiempo de detección, Triage, Remediate y otros) disminuye y la eficiencia del investigador SOC aumenta, ya que aumenta el número de casos que cada defensor puede resolver con éxito.

Las mejores prácticas de automatización de seguridad y orquestación

Recientemente, tuvimos la oportunidad de compartir las lecciones que hemos aprendido trabajando con nuestros clientes y desde el Centro de operaciones de Microsoft Cyber Defense en RSA Asia Pacific y Japón 2017 . Estas mejores prácticas incluyen:

- Mueva la mayor cantidad de trabajo posible a sus detectores. Seleccione e implemente sensores que automaticen, correlacionen e interconecten sus hallazgos antes de enviarlos a un analista.

- Automatice la recolección de alertas. El analista de SOC debe tener todo lo que necesita para clasificar y responder a una alerta sin realizar ninguna recopilación de información adicional, como consultar sistemas que pueden estar desconectados o recopilar información de fuentes adicionales, como sistemas de administración de activos o dispositivos de red.

- Automatice la priorización de alertas. El análisis en tiempo real se debe aprovechar para priorizar eventos basados en feeds de inteligencia de amenazas, información de activos e indicadores de ataque. Los analistas y los que responden a incidentes deben centrarse en las alertas de mayor gravedad.

- Automatice tareas y procesos. Primero, meta procesos administrativos comunes, repetitivos y que requieren mucho tiempo y estandarice los procedimientos de respuesta. Una vez que la respuesta esté estandarizada, automatice el flujo de trabajo del analista SOC para eliminar cualquier intervención humana siempre que sea posible.

- Mejora continua. Monitoree las métricas clave que discutimos anteriormente en este artículo y ajuste sus sensores y flujos de trabajo para impulsar cambios incrementales.

Microsoft está comprometido con el éxito de nuestros clientes y ha aplicado estas mejores prácticas no solo internamente en el CDOC, sino también en nuestras ofertas de protección avanzada contra amenazas para ayudar a las empresas a adelantarse a los ciberataques. Además, nuestra reciente adquisición de Hexadite se basará en el trabajo exitoso ya realizado para ayudar a los clientes comerciales de Windows 10 a detectar, investigar y responder a ataques avanzados en sus redes con Windows Defender Advanced Threat Protection (WDATP).

La oferta de Advanced Threat Protection de Microsoft ahora incluirá capacidades de investigación y remediación automática basadas en inteligencia artificial, haciendo que la respuesta y la solución sean más rápidas y efectivas.

Además, Azure Security Center ofrece capacidades avanzadas de detección de amenazas que utilizan inteligencia artificial para automatizar y organizar la detección y la respuesta para las cargas de trabajo de Azure de un cliente. Esto facilita a los clientes de Azure no solo identificar y responder a los ataques contra sus activos en la nube, sino que también proporciona recomendaciones inteligentes para ayudar a prevenir ataques futuros.

Lea más sobre el trabajo que Microsoft está haciendo para automatizar y organizar las cargas de trabajo de seguridad al conocer las capacidades dentro de WDATP , Azure Security Center y Microsoft Security .

Contenido original en Top 5 best practices to automate security operations.